シック クライアント アプリケーションのセキュリティ テストは、クライアント側システムにインストールされているシック クライアント アプリケーションの脆弱性を特定し、特定された脆弱性を悪用すると同時に、アプリケーション全体のセキュリティを強化して、組織に影響を与える可能性のある不正アクセスを防止します。

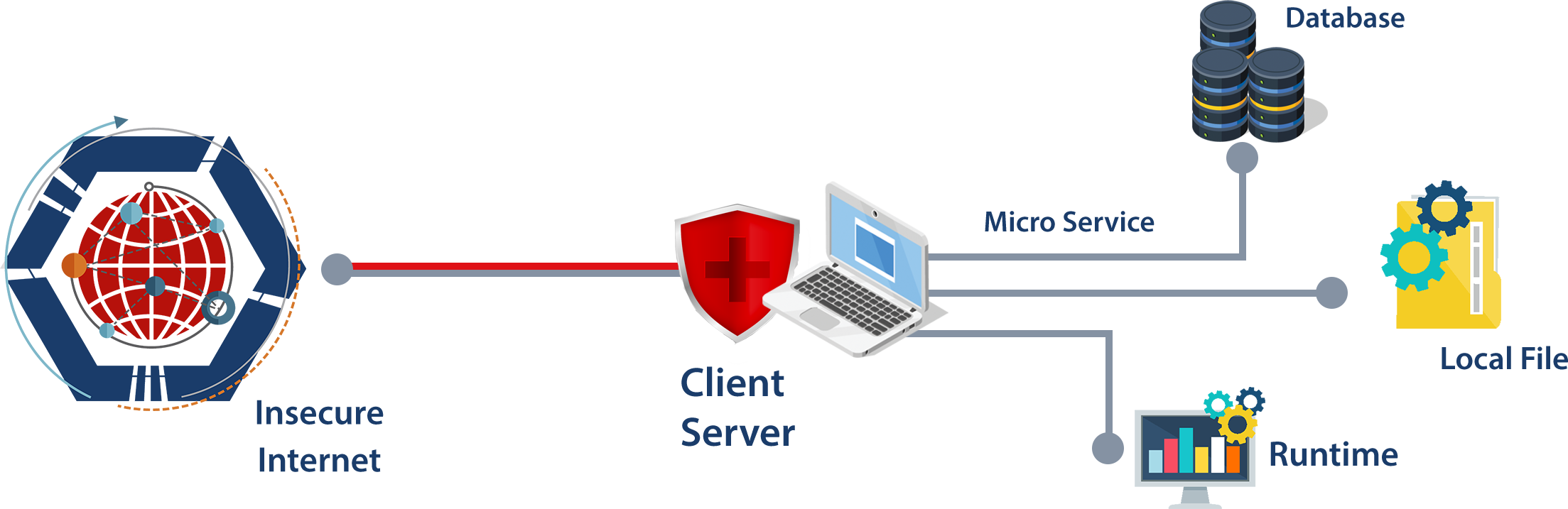

テスト プロセスには、ローカル処理とサーバー側処理の両方が含まれます。シック クライアント アプリケーションの攻撃対象領域は重要です。セキュリティ テストは、プログラミング レベルの問題、ファイル アクセスの問題、構成の問題などを特定するために実施されます。アプリケーション内の脆弱性が発生し、組織やビジネスに潜在的な影響を与える可能性があります。

方法論

:- 情報の収集: スコープを設定した後、スコープ対象のシステムをリストし、潜在的な脆弱性に関する情報を収集します。

- 脆弱性の分析と悪用: 脆弱なセキュリティ リスクを特定し、それらを悪用して追加の潜在的な資産にアクセスすることを試みます。

- エクスプロイト後の評価: マシンへのエントリ ポイントの値を評価して、次のエクスプロイトを決定します。

- 初期レポート: 報告されたすべての脆弱性の詳細なリスク説明を、リスクと潜在的なビジネスへの影響に応じた POC と重大度レベルとともに共有します。

- 検証: シック クライアント アプリケーションとコンポーネントは、特定された観察結果を修正した後、適用された修正を検証するために再テストされます。

- 最終レポート: 検証のテスト結果に基づいて、合否レポートが発行されます。

よくある質問

シック クライアント テストの実行にはどのくらいの時間がかかりますか?

シック クライアント テストに必要なおおよその時間は 7 日、レポートに 1 日です。

シック クライアント テストで従う標準は何ですか?

OWASP Top 10、CWE/SANS 25 NIST、PCI、および現在のすべての業界標準のセキュリティ フレームワークは、シック クライアント アプリケーションのテストに従う共通の標準文書です。

評価が完了すると、最終製品はどのようなものになりますか?

テストされた環境の範囲、使用された方法論、発見された脆弱性の詳細な説明を記載した詳細なレポートが、概念実証 (POC) とともに提供されます。このレポートには、セキュリティの脆弱性を修復するための詳細かつ実用的な推奨事項も含まれます。

特定された脆弱性にもパッチを適用しますか?

いいえ、各チームが修復を進めることができるように、レビューを実施して脆弱性レポートを共有します。

シック クライアント テストはどのくらいの頻度で実施する必要がありますか?

シック クライアント アプリケーションのテストの頻度は、組織に適用される業界のセキュリティ標準によって決まります。リスク評価の結果にも依存します。ただし、業界のベストプラクティスによれば、これらの評価は少なくとも年に 1 回、または環境の変化に応じて実行する必要があります。

シック クライアント テストを行うにはどのようなアプローチをとりますか?関連するツールは何ですか?

シック クライアント テストは通常、アプリケーションの脆弱性を特定するために手動と自動の手法とテクノロジを組み合わせて実行されます。